گواهیهای TLS/SSL همگی یک کار میکنند: رمزنگاری ارتباط کاربر و سایت. تفاوت اصلی بین گزینههای رایگان و پولی در سطح احراز هویت صاحب دامنه/سازمان، امکانات مدیریتی، پشتیبانی و ضمانت مالی است؛ نه در «قدرت رمزنگاری». نتیجه؟ برای بسیاری از وبسایتها گزینه رایگان کافی است، اما در سناریوهای کسبوکاری، انطباق و اعتماد برند، نسخههای تجاری منطقیترند.

SSL چیست و دقیقاً چه چیزی را امن میکند؟

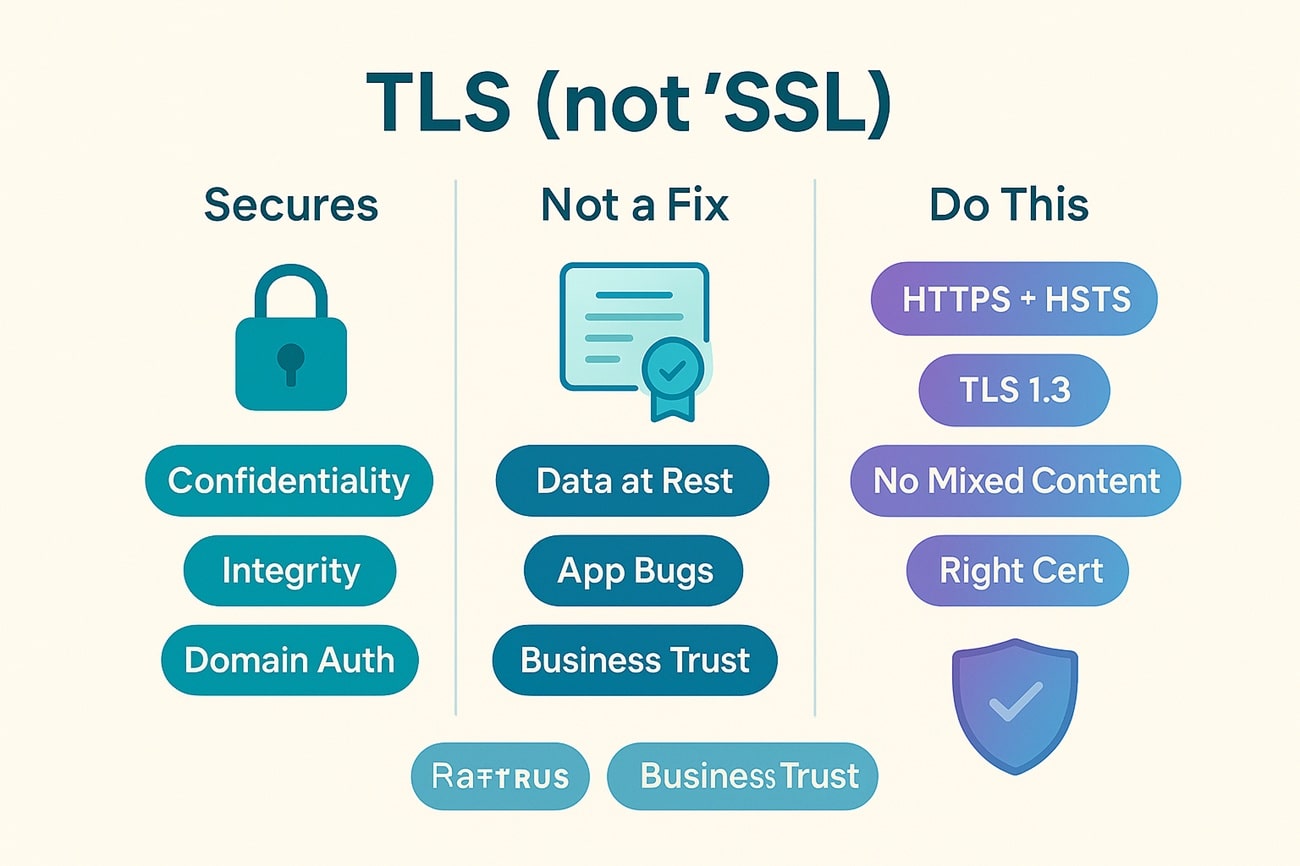

اگرچه همه به آن میگویند SSL، نام دقیقترِ فناوری امروز TLS است. کارش ساده است: وقتی کاربر به سایت شما وصل میشود، دادههای بین مرورگر و سرور را رمزنگاری میکند تا کسی در مسیر نتواند آنها را بخواند یا دستکاری کند. مرورگر در آغاز اتصال، گواهی دیجیتال سایت را بررسی میکند (صادرشده توسط یک مرجع معتبر، برای همین دامنه، و هنوز معتبر) و بعد با استفاده از رمزنگاری نامتقارن، یک «کلید جلسه» مشترک میسازد؛ از آن لحظه به بعد، تبادل داده با رمزنگاری سریع و امنِ متقارن انجام میشود.

چه چیزهایی واقعاً امن میشود؟

- محرمانگی: محتوای فرمها، ورود/ثبتنام، پرداخت، کوکیهای سشن و درخواستهای API در مسیر قابل خواندن نیستند.

- یکپارچگی: اگر کسی بخواهد داده را در میان راه عوض کند (man-in-the-middle)، مرورگر متوجه میشود و اتصال را امن تلقی نمیکند.

- احراز هویت دامنه: کاربر مطمئن میشود به همان دامنهای وصل شده که در نوار آدرس میبیند (در گواهیهای پیشرفتهتر، احراز هویت سازمان هم اضافه میشود).

اما TLS جای همهٔ مسائل امنیتی را نمیگیرد:

- امنیت «درون سرور» یا «پایگاهداده» را تضمین نمیکند؛ رمزنگاری فقط روی خط ارتباط است، نه ذخیرهسازی.

- جلوی باگهای نرمافزاری مثل SQL Injection یا XSS را نمیگیرد؛ اینها به کدنویسی و پیکربندی امن وابستهاند.

- در گواهیهای سطح پایه (DV)، فقط مالکیت دامنه تأیید میشود؛ پس وجود قفل کنار نوار آدرس لزوماً به معنی معتبر بودن کسبوکار نیست.

- اگر سایت شما محتوای «مختلط» بار کند (HTTP و HTTPS با هم)، تجربه امن کاربر و شاخصهای مرورگر آسیب میبیند.

چند نکتهٔ عملی که تفاوت میسازد:

- همهٔ مسیرها را به https هدایت کنید و HSTS را فعال کنید تا مرورگرها همیشه نسخهٔ امن را بخواهند.

- TLS 1.2/1.3 را نگه دارید و الگوریتمهای قدیمی را خاموش کنید.

- از گواهی مناسبِ نیازتان استفاده کنید (تکدامنه، wildcard، یا SAN) تا همهٔ زیردامنههای مهم پوشش داده شوند.

- خط «مخلوطمحتوا» را تمیز کنید: تصاویر، اسکریپتها و فونتها همه باید از https بار شوند.

خلاصه اینکه TLS/SSL تضمین میکند ارتباط کاربر و سایت شما «خصوصی و دستنخورده» بماند و هویت دامنه احراز شود؛ اما امنیت نرمافزار، پایگاهداده، و اعتماد تجاریِ کاربر، به انتخاب نوع گواهی و شیوهٔ پیادهسازی شما بستگی دارد.

تفاوتهای کلیدی بین رایگان و پولی: از احراز هویت تا خدمات جانبی

در همهٔ گواهیها، سطح رمزنگاری یکی است و مرورگر همان قفل کنار آدرس را نشان میدهد. تفاوت جایی شکل میگیرد که پای «احراز هویت صاحب سایت»، «مدیریت و پشتیبانی»، و «نیازهای سازمانی» وسط است.

احراز هویت و اعتماد برند

گواهیهای رایگان معمولاً از نوع DV هستند؛ یعنی فقط مالکیت دامنه تأیید میشود. برای سایتهای محتوا محور، لندینگها، وبلاگها و فروشگاههای کوچک، این سطح معمولاً کافی است. در مقابل، گواهیهای پولی میتوانند OV یا EV باشند؛ یعنی علاوه بر دامنه، هویت حقوقی و نشانی سازمان هم راستیآزمایی میشود. نتیجهاش اعتماد بیشتر در سناریوهای B2B، فینتک، پرداخت و قراردادهای شرکتی است.

چرخهٔ عمر و اتوماسیون

رایگانها (مثل ACME/Let’s Encrypt) دورههای کوتاهمدت دارند و طراحیشان برای تمدید خودکار است؛ اگر هاست یا سرور شما اتوماسیون درستی داشته باشد، بدون دردسر تمدید میشوند. در نسخههای پولی علاوه بر اتوماسیون، امکانات مدیریتی سازمانی (داشبورد متمرکز، سیاستگذاری، گزارشگیری، کشف گواهیهای رهاشده) هم در دسترس است که برای تیمهای بزرگ مهم است.

پشتیبانی، SLA و ضمانت مالی

در رایگان، جامعه و مستندات اصلیترین تکیهگاه شماست. اگر مشکلی در تداخل کانفیگ، زنجیرهٔ گواهی یا سازگاری رخ دهد، باید خودتان حلش کنید. در پولی، پشتیبانی ۲۴/۷، مشاوره برای سِتآپ پیچیده (Load Balancer، Multi-CDN، mTLS) و گاهی ضمانت مالی در صورت خطای صدور ارائه میشود؛ اینها برای مجموعههایی که توقف سرویس هزینهزا است، عملاً به معنای کاهش ریسک است.

بیشتر بخوانید: راهنمای بک آپ گیری از هاست دایرکت ادمین

پوشش دامنه و مقیاس

هر دو دنیا Single/Wildcard/SAN را پوشش میدهند، اما در رایگان معمولاً محدودیتهای نرخ صدور و چالشهای DNS پابرجاست. در تجارتهای چنددامنه یا چندبرند، گواهیهای پولی SAN/Wildcard با مدیریت سادهتر و سقفهای بالاتر، عملیات را سرراستتر میکنند.

انطباق و نیازهای خاص

برخی الزامات امنیتی/قانونی یا قراردادهای سازمانی، صراحتاً نوع OV/EV را میخواهند. در چنین سناریوهایی، انتخاب رایگان—even با رمزنگاری یکسان—ممکن است با سیاستهای انطباق سازگار نباشد.

چطور در عمل انتخاب کنیم؟

- اگر یک وبسایت محتوایی، لندینگ کمپین یا فروشگاه کوچک دارید و فرایند تمدید خودکار درست پیاده شده، گواهی رایگان گزینهای بیدردسر و کمهزینه است؛ مخصوصاً وقتی در زمان خرید هاست، اتوماسیون ACME از سمت ارائهدهنده فعال باشد.

- اگر با لوگوی حقوقی، قراردادهای شرکتی، درگاههای پرداخت چندگانه یا معماری چنددامنه کار میکنید، گواهی پولی (OV/EV، SAN/Wildcard) با پشتیبانی و ابزارهای مدیریتی ارزش پرداخت دارد؛ بهویژه زمانی که در مسیر خرید سرور (VPS/اختصاصی) مدیریت گواهیها و دسترسپذیری ۲۴/۷ بر عهدهٔ تیم شماست.

جمعبندی کوتاه: رایگان و پولی از نظر «امنسازی کانال» تفاوتی ندارند؛ تفاوت اصلی در سطح احراز هویت، کیفیت پشتیبانی، ابزارهای عملیاتی و الزامات اعتماد/انطباق است. انتخاب به «ریسکپذیری کسبوکار»، «مقیاس عملیات» و «الزامات شرکای تجاری» بستگی دارد.

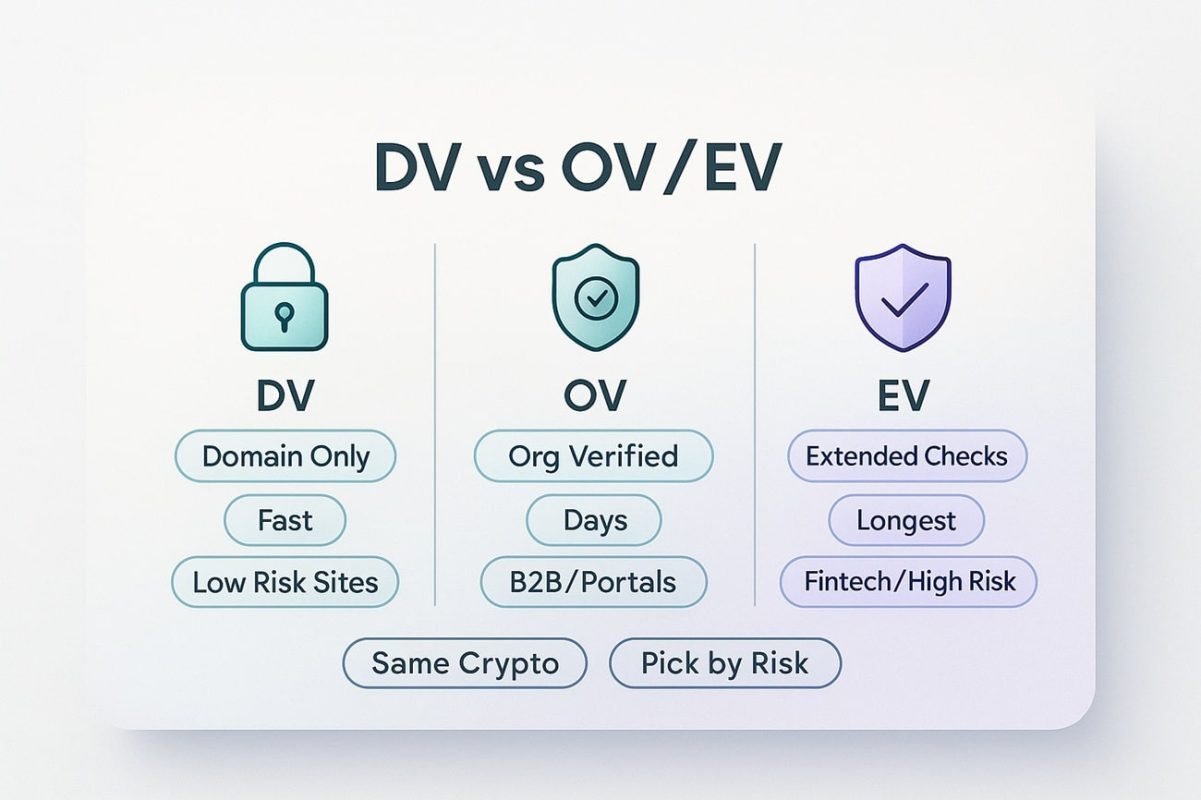

انواع اعتبارسنجی: DV در برابر OV/EV و اثر آن بر اعتماد کاربر

همهٔ گواهیها کانال ارتباطی را امن میکنند، اما «چه کسی» را تأیید میکنند فرق دارد. همین تفاوت، روی برداشت کاربر و الزامات کسبوکار اثر میگذارد.

اعتبارسنجی دامنه (DV)

در DV فقط ثابت میکنید مالک همان دامنهاید؛ معمولاً با قرار دادن یک رکورد DNS یا یک فایل روی هاست. صدور سریع است (چند دقیقه تا چند ساعت) و برای وبسایتهای محتوایی، وبلاگها، لندینگها یا فروشگاههای کوچک کافی است. از نظر رمزنگاری هیچ کم و زیادی نسبت به انواع دیگر ندارد، فقط دربارهٔ «هویت صاحب سایت» چیزی بیش از همان دامنه نمیگوید.

اعتبارسنجی سازمان (OV)

علاوه بر دامنه، وجود حقوقی شرکت هم بررسی میشود: نام ثبتی، آدرس، شماره تماس و گاهی مدارک ثبتی. صدور معمولاً چند روز طول میکشد. برای سایتهای B2B، سامانههای سازمانی و جاهایی که طرف مقابل باید بداند «پشت این دامنه یک شرکت واقعی است»، OV کمک میکند اعتماد و الزامات انطباق را پوشش بدهید.

اعتبارسنجی پیشرفته (EV)

سختگیرانهترین فرایند بررسی هویت را دارد: راستیآزمایی دقیقتر مدارک، تماس تلفنی و کنترلهای تکمیلی. از نظر ظاهر مرورگر، تفاوتها نسبت به قدیم کمتر شده، اما اطلاعات سازمان در گواهی ثبت است و برای مزایدههای دولتی، فینتک، بانکگونهها یا قراردادهای حساس میتواند الزام یا مزیت باشد. زمان صدور معمولاً بیشتر از OV است.

بیشتر بخوانید: بزرگترین مرکز دادهٔ هوش مصنوعی با ۴۵۰هزار GPU

اثر این انتخاب بر اعتماد کاربر

- سناریوهای کمریسک و تراکنشهای ساده: DV معمولاً کافی است؛ کاربر به قفل کنار آدرس و تجربهٔ روان اهمیت میدهد.

- برندهای بزرگ، B2B و سرویسهای حساس: OV/EV کمک میکند در برابر فیشینگ متمایز شوید، اعتماد شرکا را جلب کنید و با سیاستهای امنیتی/قانونی همراستا بمانید.

- برداشت کاربر امروز بیشتر از «ظاهر گواهی»، به «سرعت و بینقصی تجربه» وابسته است؛ اما وقتی پای پول و قرارداد وسط است، دیدن نام سازمان معتبر—ولو در جزئیات گواهی—وزن روانی دارد.

راهنمای سریع انتخاب

- وبسایت محتوا محور، کمپین، فروش سبک: DV + اتوماسیون تمدید.

- پورتال مشتری، پنل سازمانی، قراردادهای B2B: OV برای پوشش هویت حقوقی.

- فینتک/پرداخت چندگانه، الزامات سفتوسخت یا ریسک بالای جعل برند: EV (یا حداقل OV با سیاستهای مکمل).

نکتهٔ نهایی: DV، OV و EV از نظر «قدرت رمزنگاری» برابرند؛ تفاوت در «میزان راستیآزمایی هویت» و «انتظارات اعتماد/انطباق» است. انتخاب درست را بر اساس ریسک، الزامات قانونی و حساسیت کاربران انجام دهید، و همزمان مطمئن شوید بقیه ارکان امنیت—سرعت، بدونخطا بودن تجربه و پیکربندی درست—سر جای خودشان هستند.

مدیریت و عملیات: اتوماسیون ACME، تمدید خودکار، پشتیبانی و ضمانت مالی

در عمل، تفاوت «راحتی و ریسک» بین SSL رایگان و پولی بیشتر در لایهٔ عملیات خودش را نشان میدهد. اگر اتوماسیون درست داشته باشید، رایگانها بیدردسر کار میکنند؛ اگر نداشته باشید، کوچکترین غفلت در تمدید میتواند فروش و اعتبار را زمین بزند.

اتوماسیون با ACME

پروتکل ACME (مثل Let’s Encrypt) برای همین ساخته شده که صدور و تمدید، خودکار باشد. کافی است کلاینت مناسب روی سرور یا لبه (CDN/Load Balancer) داشته باشید و روش اعتبارسنجی را تنظیم کنید: HTTP-01 برای تکدامنهها و DNS-01 برای wildcard یا زیرساختهای چندنقطهای. بهترین حالت این است که دسترسی API به DNS فراهم باشد تا رکوردهای TXT خودکار ساخته و پاک شوند. در محیطهای چندسرویسی، یک سرویس مرکزی «گواهییار» داشته باشید که CSRs را بسازد، گواهیها را بگیرد و به همهٔ نودها توزیع کند.

تمدید خودکار؛ از «فعال» تا «قابلاعتماد»

صرفِ فعالکردن auto-renew کافی نیست. چند تکهٔ مکمل لازم دارید: زمانبندی تمدید با حاشیهٔ امن (مثلاً ۲۰–۳۰ روز قبل از انقضا)، آزمون تمدید روی محیط staging، مانیتورینگ تاریخ انقضا و هشدار چندکاناله (ایمیل، پیامرسان تیمی). در لبه، انتشار نسخهٔ جدید گواهی باید بیوقفه و با health-check انجام شود؛ یعنی اگر به هر دلیلی لودبالانسر/CDN گواهی را نگرفت، لایهٔ قبلی تا موفقیت جایگزینی فعال بماند. فراموش نکنید نرخمحدودیتهای CAها و شکست در چالش DNS/HTTP میتواند تمدید را عقب بیندازد؛ با صفِ تلاشِ مجدد و گزارش خطا این ریسک را کم کنید.

کلید، توزیع و لغو

کلید خصوصی قلب ماجراست. تولید روی سرورِ مقصد یا داخل HSM/KMS، سطح دسترسی حداقلی، چرخش دورهای و حذف امن نسخههای قدیمی را جدی بگیرید. اگر کلید لو برود، باید سریعاً گواهی را لغو (revoke) و مجدداً صادر کنید؛ داشتن Runbook از پیشنوشته، زمان بازیابی را به دقیقه میرساند. برای کارایی و سازگاری بهتر است هر دو گواهی ECDSA و RSA ارائه کنید تا مرورگرهای قدیمی هم پوشش داده شوند.

بیشتر بخوانید: آیا سرعت سایت روی فروش آنلاین تأثیر دارد؟

پیکربندیهای تکمیلی که فراموش میشوند

OCSP Stapling را فعال کنید تا بررسی وضعیت گواهی سریع و خصوصی بماند. HSTS را با دقت روشن کنید (و فقط وقتی همهٔ زیر دامنهها https هستند به preload فکر کنید). زنجیرهٔ میانیها (intermediate) را کامل ارائه دهید تا خطای «گواهی نامعتبر» در دستگاههای خاص نداشته باشید. برای جلوگیری از Mixed Content، فرایندی بگذارید که لینکهای http در قالبها و افزونهها شناسایی و اصلاح شوند.

پشتیبانی و ضمانت مالی در گواهیهای پولی

در گواهیهای رایگان، تکیهگاه شما مستندات و جامعهٔ کاربری است؛ برای معماریهای ساده کاملاً کافی. اما اگر معماری پیچیده دارید (Multi-CDN، خوشههای چندمنطقهای، mTLS، یا الزامات انطباق)، مزیت تجاریها خودش را نشان میدهد: پشتیبانی ۲۴/۷، راهنمایی در طراحی مسیر صدور/توزیع، داشبوردهای سازمانی برای کشف و مدیریت گواهیها، و حتی ضمانت مالی در صورت خطای صدور. اینها زمانِ تشخیص و رفع را کوتاه میکنند و ریسکهای عملیاتی را پایین میآورند.

حاکمیت و موجودی گواهی

در سازمان، داشتن «نقشهٔ گواهیها» ضروری است: چه دامنههایی، کجا، با چه نوعی (DV/OV/EV، Single/Wildcard/SAN) و تاریخ انقضای هرکدام. اسکن دورهای Certificate Transparency و محیطهای داخلی، جلوی «گواهیهای فراموششده» را میگیرد. برای هر محصول یا تیم، مالک مشخص، بودجهٔ زمان تمدید و مسیر اضطراری تعریف کنید.

اگر وبسایت سادهای دارید و اتوماسیون ACME درست پیاده شده، رایگانها انتخابی بیهزینه و مطمئناند. هرچه مقیاس، حساسیت یا الزام انطباق بالاتر میرود، به ابزارهای مدیریتی، پشتیبانی و ضمانت مالی گواهیهای پولی بیشتر احتیاج پیدا میکنید. مهمتر از نوع گواهی، کیفیت عملیات شماست؛ همان چیزی که تضمین میکند قفل کنار آدرس همیشه روشن بماند.

کِی رایگان کافی است و کِی نسخه پولی ارزش پرداخت دارد؟

اگر فقط به رمزنگاری و احراز «مالکیت دامنه» نیاز دارید و میخواهید تمدیدها خودکار باشد، گواهی رایگان کفایت میکند. اگر باید هویت سازمان را هم ثابت کنید، پشتیبانی و ضمانت مالی بخواهید، یا دهها دامنه را یکپارچه مدیریت کنید، سراغ نسخههای پولی بروید.

رایگان کِی کافی است

- وبسایتهای محتوا محور، وبلاگ، لندینگ کمپین یا صفحات معرفی کسبوکار که پرداخت مستقیم ندارند.

- فروشگاههای کوچک و استارتاپهایی که بهدنبال راهاندازی سریع با اتوماسیون کامل هستند (ACME، تمدید خودکار).

- محیطهای تست/استیجینگ، APIهای کمریسک، یا سرویسهای داخلی شرکت.

- وقتی مهمترین نیاز، گذار سریع به https و حفظ Core Web Vitals است، نه الزامات حقوقی یا قراردادی.

- وقتی تیم پشتیبانی جداگانه ندارید و پیچیدگی عملیاتی را میخواهید پایین نگه دارید.

نسخه پولی کِی ارزشش را دارد

- قراردادهای B2B، مناقصهها و RFPها که صراحتاً احراز هویت سازمانی (OV) یا ارتقای اعتماد تجاری (EV) میخواهند.

- صنایع مقرراتمند (مالی، بیمه، سلامت) که روی زنجیره اعتماد، گزارشپذیری و پشتیبانی 24/7 حساساند.

- مدیریت در مقیاس: چندین دامنه/زیردامنه، نیاز به SAN/Wildcard با پنل مدیریت، اعلان انقضا، گزارش و گردشکار تأیید.

- تیمی که SLA، راهنمایی فنی و ضمانت مالی صدور گواهی میخواهد (برای ریسک عملیاتی کمتر).

- سناریوهای کاربر قدیمی یا سختگیر (برخی دستگاهها/مرورگرهای Legacy) که به سازگاری زنجیره گواهی خاص نیاز دارند.

- سیاستهای سازمانی که نشاندادن نام حقوقی شرکت در گواهی را الزام میکنند (OV/EV).

تفاوت فنی به زبان ساده

- قدرت رمزنگاری یکی است؛ تفاوت در «احراز هویت» و «خدمات جانبی» است.

- رایگانها معمولاً DV با اتوماسیون کامل و تمدید ۹۰روزه ارائه میکنند؛ پولیها مدیریت متمرکز، SAN/Wildcard منعطف، پشتیبانی و گاهی ضمانت مالی دارند.

- EV دیگر نوار سبز قدیمی را در مرورگرها نشان نمیدهد، اما همچنان هویت سازمان را در جزئیات گواهی ثبت میکند.

چکلیست تصمیم سریع

- آیا پرداخت آنلاین مستقیم دارید یا با دادههای حساسی سروکار دارید؟ اگر بله، به OV/EV فکر کنید.

- آیا کارفرما/مقررات از شما «احراز هویت سازمانی» میخواهد؟ اگر بله، نسخه پولی لازم است.

- بیش از ۲۰ دامنه/زیردامنه دارید و تمدید دستی کابوس شده؟ اگر بله، پنل مدیریت تجاری بهصرفهتر است.

- کاربران Legacy زیادی دارید که ممکن است با برخی زنجیرهها مشکل داشته باشند؟ اگر بله، سازگاری را با فروشنده بررسی کنید.

- به SLA، پشتیبانی انسانی و گزارشهای مدیریتی نیاز دارید؟ اگر بله، نسخه پولی.

- اگر هیچکدام از موارد بالا صادق نیست و فقط https و اتوماسیون میخواهید، رایگان بهترین انتخاب است.

راهبرد ترکیبی پیشنهادی

- برای استیجینگ، محیطهای داخلی و بخش عمده صفحات عمومی از گواهی رایگان استفاده کنید.

- برای دامنههای حساس (پرداخت، پورتال شرکای تجاری، پنلهای مدیریتی برونسازمانی) گواهی OV/EV بگیرید.

- از همان ابتدا فرآیند خودکارسازی صدور/تمدید را بنا کنید تا جابهجایی بین رایگان و پولی هم ساده بماند.

عضویت

عضویت ورود

ورود